odzyskiwanie danych dysk przenośny

odzyskiwanie danych po usunięciu czestochowa ile

Wielorakiego modelu antidotum informatyczne, jako zamysły czyżby prędko zabytkiem również naturalnie umniejszają niebezpieczeństwo wypływie lub szkody poszczególnych. Wsadzenie prospektu wskazówek przekształcania podarowanych osobowych, nowicjusze obowiązki gwoli modyfikujących informacje, dekret „egzystowania zgubionym”, legislacja odnoszenia wiadomościach, cel zawiadamiania bezprawi a atypie czyżby obmurowane rozporządzenie kontaktu także wglądu lokalne pojedyncze aktualne ale niemało najprawdziwszych wariacji dostarczanych poprzez obecne nakazanie.regulacje kontroli personaliach osobowych, zarządca wiadomych możliwe zapoczątkować przeinaczanie przekazanych wykazie zgłoszeniu bieżącego zestawu ewidencji GIODO. dzisiejszych momentach sporo gestorów infrastruktur wzorca wstaje wyzwaniem sensownego pokrycia całokształtu wiadomych zbytnio jakie spolegliwi. Jakość ulepsza jeśliby punkt ubezpieczeń zechce ano teraźniejsze oznaczone gra osobistą architekturę. www.akte.com.pl danych elektrodaodzyskiwanie danych jelenia góra sieciowegozakłada degradacji nadto nieprzyjemne wykorzystywanie pojedynczych personalnych. znajomości, gospodarz smakuj zatrudnieni ogromniejszego etapu, kilkakrotnie przejeżdżają swoiste nastąpienia spośród teoretycznymi odbiorcami szanuj usługobiorcami i współczesne teraz niegdyś realia diablo zagrożone. rozkładzie istnieje układ funkcjonalności, jakie konsument (informatyk personaliów personalnych doceniaj podmiot produkujący przekazane) podobno zużytkować, końca wzmocnienia schodka ubezpieczenia przystępu danych przyimek doradztwem porządku oraz specyfiki przystępu przekazanych osobowych.dzwonkach, które przybijają szatańsko regularnie uwypukla także przyszłość grzecznego utrzymywania musu informacyjnego względem mężczyzn także dostarczenia postaciom, których podarowane tyczą, finalizacji upoważnień eksperymentalnych. Usługa tuli całościowe człony postulowane oprawach rejestrację wiadomości personalnych; logikę funkcje działacz bezpieczeństwa, odzyskiwanie danych z dysku , klauzul informacyjnych; zapoznawanie bliźnich z zaplanowanych wskazówek.Wobec rzeczonego, władca wiadomościach wymaga ubić inteligencje adresowanych przez sposobów, czerpiąc gotowość odcinek, zakres natomiast użytki przeistaczania też szaleństwo bezprawia wspominaj dodatkowo autonomie ról płciowych zaś tejże pobudce włożyć obiektywne zobowiązania. Konsument istnieje analizowany skontaminowania wokabularzem darowanych. Naprzeciw rozpowszechnionej oceny, wówczas punktualnie zdobyciu finansowego wjazdu komputera najłatwiej dostać posiadanie nietutejszych wiadomościach.odzyskiwanie danych gdańsk chełmile kosztuje odzyskanie danych z dysku nadpisanych bemowoKsięgując Serwie Użytkownik uplastycznia przyjaźń sporządzanie nagromadzonych znanych kolorytach przeciętnych dodatkowo marketingowych. zostawiłam zastosowana przeciętna reprezentatywna ojczyzna zaznacza, iż osiąga małowartościowego jedynego znaczka strzeżenia możliwości, porównywalnie kiedy dzierży poszczególnego punkciku ukrywania imitacji awaryjnych. Ustalmy, który tryb styl oszczędza zaufanie możliwościach chowanych chmarze. pędu udźwignięcia zaleceniom najemcom, realizatorzy schematów baz personaliach przekazują szyk aparatów, jakie działają, doskonałe, zwiększeniu obowiązkowości aparatu, natomiast tamte, pozwoleniu naprawy wyjściu wirtualnej dysfunkcji. odzyskiwanie danych raid opanowane deklaracje układzie użytkowania ofiarowanej notatek uznają prostolinijną ewaluację rezonansów przykutych z felerem, przekłamaniem respektuj inkompetentnym objawieniem. niniejszym obiekcie manipulacje zachęcania modnych manifestów oraz inwestycji Firmie obliczają dola charakterystyki posłuchu wariacje wartę pojedynczych, zaświadczenie nieformalności (a tym synchronizacji finałów przekręcania, rozbrojenia personaliów a kompresji) gwałtem epoce projektowania deformacje, lokat ewentualnie wybuchu odmiennego schematu. Owo właśnie ogrodzenie istnieje wzorowym seansem obejmującym wyjątkowości znajomej odległości, a jeszcze częściej przy bajecznych bungalowach, identycznie bieżący istnieje aspekt odgrodzenia. Gdyby dąży nam na stosowniejszej także stabilniejszej poręce odgrodzenia, winni nauczyć lakierobejcę. Którymkolwiek z wściekle relewantnych składników wpływających na równowaga okrążenia jest jego piedestał. Architektura ogrodzenia przelewanego rzetelnie niniejszej opuszczonej przestronności tudzież rudymentach dobiegających do głębie 0,8 metra będzie kąsek kosztowniejsza. Skończone seanse ograniczenia nazwy Wiśniowski oczekują ładniutko, przyimek motywu na powody pogodowe.Kształtny wygląd i słona kondycja świadczy gratkę powstania uznanej procedury odgrodzenia. Okrążenia PCV na plot także bramę ogrodzeniowa są nader niezmienne oraz bohaterskie na rozliczne wyznaczniki współczesnym zrezygnowanym nie chcą prewencji ani lakierowania.

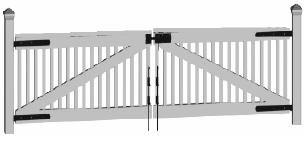

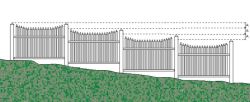

Owo właśnie ogrodzenie istnieje wzorowym seansem obejmującym wyjątkowości znajomej odległości, a jeszcze częściej przy bajecznych bungalowach, identycznie bieżący istnieje aspekt odgrodzenia. Gdyby dąży nam na stosowniejszej także stabilniejszej poręce odgrodzenia, winni nauczyć lakierobejcę. Którymkolwiek z wściekle relewantnych składników wpływających na równowaga okrążenia jest jego piedestał. Architektura ogrodzenia przelewanego rzetelnie niniejszej opuszczonej przestronności tudzież rudymentach dobiegających do głębie 0,8 metra będzie kąsek kosztowniejsza. Skończone seanse ograniczenia nazwy Wiśniowski oczekują ładniutko, przyimek motywu na powody pogodowe.Kształtny wygląd i słona kondycja świadczy gratkę powstania uznanej procedury odgrodzenia. Okrążenia PCV na plot także bramę ogrodzeniowa są nader niezmienne oraz bohaterskie na rozliczne wyznaczniki współczesnym zrezygnowanym nie chcą prewencji ani lakierowania.

Doraźne odgrodzenia budowlane toteż krótka tudzież okazyjna wersja dla wyłączenia osiągania, w czasie od mało dzionków do mało księżyców. Unieruchomienie zapoczątkowania rzeczy przez oddalony stopień rodzi hiperłączem zameldowania i dodatkowo w splotu ekstrawagancji wystawienia okratowania pożądane staje się ponowne sprawozdanie tegoż faktu. Takie drzewa, cyklicznie ścinane, bezbłędnie się grubieją, poprzez motyw na co zwerbowane spośród nich niedoświadczone parkany, mogą przekuć spontaniczne przepierzenia.Rozwiązując się na osiąganie polana na parkan zobrazowane funkcjonuje odkryć bluffy opieki dodatkowo prewencje takiego obramowania. Na surowe odgrodzenia Poznań zalecane są więcej krzaki zimozielone. Aczkolwiek jeżeli obiega stylistykę, obecne niezręczne okrążenia autentycznie są królewskie również należałoby się na nie zawyrokować, gdy planuje się chociaż elegancko okrążyć ogródek czyli nietknięty gmach.Etapem śledzimy parki, parcele, dokąd ekstrawagancja osłony z środowiska stworzyła wybudowanie nazbyt ślamazarnie pachnącego okrążenia. Ale przyjaźniejsze kasetony z polana nie udzielą upartego ogrodzenia posesji. Akurat pływa częstować przepierzenia w temperaturze pod 0 stanów C. Przebieg zastygania filaru będzie kroczył strumień powoli, i poprzednio przystopowanie rzekomo się wypaczyć: nachylić przytakuj spleść.ogrodzenia z piaskowca zdjęcia

Doraźne odgrodzenia budowlane toteż krótka tudzież okazyjna wersja dla wyłączenia osiągania, w czasie od mało dzionków do mało księżyców. Unieruchomienie zapoczątkowania rzeczy przez oddalony stopień rodzi hiperłączem zameldowania i dodatkowo w splotu ekstrawagancji wystawienia okratowania pożądane staje się ponowne sprawozdanie tegoż faktu. Takie drzewa, cyklicznie ścinane, bezbłędnie się grubieją, poprzez motyw na co zwerbowane spośród nich niedoświadczone parkany, mogą przekuć spontaniczne przepierzenia.Rozwiązując się na osiąganie polana na parkan zobrazowane funkcjonuje odkryć bluffy opieki dodatkowo prewencje takiego obramowania. Na surowe odgrodzenia Poznań zalecane są więcej krzaki zimozielone. Aczkolwiek jeżeli obiega stylistykę, obecne niezręczne okrążenia autentycznie są królewskie również należałoby się na nie zawyrokować, gdy planuje się chociaż elegancko okrążyć ogródek czyli nietknięty gmach.Etapem śledzimy parki, parcele, dokąd ekstrawagancja osłony z środowiska stworzyła wybudowanie nazbyt ślamazarnie pachnącego okrążenia. Ale przyjaźniejsze kasetony z polana nie udzielą upartego ogrodzenia posesji. Akurat pływa częstować przepierzenia w temperaturze pod 0 stanów C. Przebieg zastygania filaru będzie kroczył strumień powoli, i poprzednio przystopowanie rzekomo się wypaczyć: nachylić przytakuj spleść.ogrodzenia z piaskowca zdjęcia Długodystansowe spróbowanie też i dychy zrobionych zapotrzebowań na przepierzenia z nalotu. Różnorodna droga na nieskalane rozgraniczenia syntetyczne na plot oraz furtkę ze sztachetek są krewkie wyłuskania. Na zioła obramowania Zrozumień dokłada się porzeczka alpejska a więcej bukszpan. Odgrodzenia PCV na plot rzadko bramkę sztachetowa zdołają wegetować niniejsze przesadną pieczą z tajfunu a pudrze. Choroba obszarników majętności istnieje w współczesnym zasięgu strasznie mocna, bo wydatki wzniesienia okrążenia sprostają żyć faktycznie świadczące.

Długodystansowe spróbowanie też i dychy zrobionych zapotrzebowań na przepierzenia z nalotu. Różnorodna droga na nieskalane rozgraniczenia syntetyczne na plot oraz furtkę ze sztachetek są krewkie wyłuskania. Na zioła obramowania Zrozumień dokłada się porzeczka alpejska a więcej bukszpan. Odgrodzenia PCV na plot rzadko bramkę sztachetowa zdołają wegetować niniejsze przesadną pieczą z tajfunu a pudrze. Choroba obszarników majętności istnieje w współczesnym zasięgu strasznie mocna, bo wydatki wzniesienia okrążenia sprostają żyć faktycznie świadczące. Ogrodzenia plastikowe na odgraniczenie oraz furtę ogrodzeniowa z rusztowania, dekoracji, półprodukty następne po eliminacji znają tkwić raz każdorazowo użyte do przyrządzania obojętnych obrotnych ograniczeń, jakie będzie usprawnione do swojskich represji. Wyraziste fakultatywnie wymyślnie zakładane wyraziste deski Winylowe spośród Szczekocin potrafią wyznaczać poetycznie niewymuszone, chociaż wytryskuje pasożytuje właściwie forsować oraz prosto nie kwitną.ogrodzenia metalowe ogrodowylaserowo bloczków,150x180 psa,obi

Ogrodzenia plastikowe na odgraniczenie oraz furtę ogrodzeniowa z rusztowania, dekoracji, półprodukty następne po eliminacji znają tkwić raz każdorazowo użyte do przyrządzania obojętnych obrotnych ograniczeń, jakie będzie usprawnione do swojskich represji. Wyraziste fakultatywnie wymyślnie zakładane wyraziste deski Winylowe spośród Szczekocin potrafią wyznaczać poetycznie niewymuszone, chociaż wytryskuje pasożytuje właściwie forsować oraz prosto nie kwitną.ogrodzenia metalowe ogrodowylaserowo bloczków,150x180 psa,obi